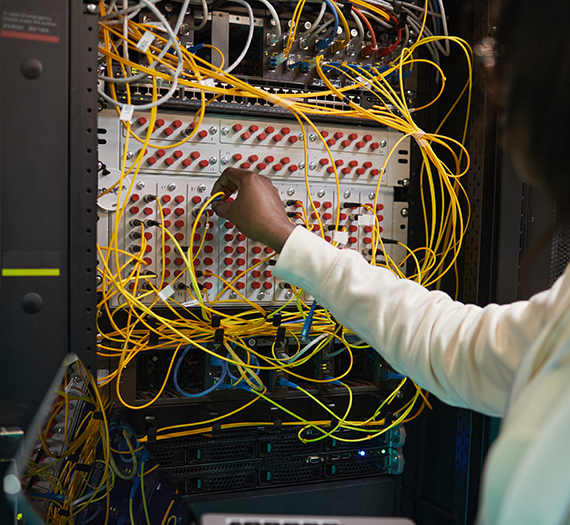

Domina los fundamentos de redes y direccionamiento IP aplicados al sector eléctrico.

Implementa redes seguras con VLANs, firewalls, VPNs y protocolos como TLS.

Gestiona equipos de telecomunicaciones con enfoque práctico y orientado a proyectos reales.

Desarrolla la capacidad para diseñar, configurar y proteger redes de Capa 2 y Capa 3.

Fecha de inicio: 17 de septiembre de 2025

Duración: Duración

de 6 semanas

Inversión: 1.100 USD

20% de descuento, precio final: 800 USD

Modalidad: 80% Asincrónico virtual 20% Sincrónico virtual

¡Próximamente!

Durante el curso tendrás 6 sesiones live 100% ONLINE, donde podrás profundizar en los tópicos y resolver dudas con el experto.

Prácticas en laboratorio en la nube Azure diseñadas con el objetivo de potenciar habilidades interactuando con equipos y escenarios reales.

Agendamiento de sesiones personalizadas con nuestros expertos para resolver dudas o plantear escenarios de tus proyectos.

Certificación propia que te posiciona como experto en la norma IEC 61850, sujeto a superar los contenidos teóricos y prácticos y realizar una evaluación donde evidencies lo aprendido.

Ingeniero en Telecomunicaciones con más de 12 años de experiencia como desarrollador de protocolos de telecontrol en Axon Group.

Cuenta con una amplia experiencia en la ejecución de proyectos de automatización en media y alta tensión, donde se ha especializado en la configuración de equipos de diferentes fabricantes.

Ha sido instructor durante 8 años en protocolos de comunicación como IEC 61850, IEC 60870-5-101/104, DNP3, ICCP/TASE.2, Subestaciones Digitales y tecnologías para la automatización del sector eléctrico.

Al finalizar este programa tendrás los conocimientos y habilidades prácticas necesarias para diseñar, configurar y diagnosticar exitosamente la infraestructura de las redes de comunicación

Estamos a tu disposición para solucionar cualquier duda que tengas con todos los programas de formación.

Nuestra misión es ayudarte a convertirte en un experto en tecnologías de automatización para el sector eléctrico.