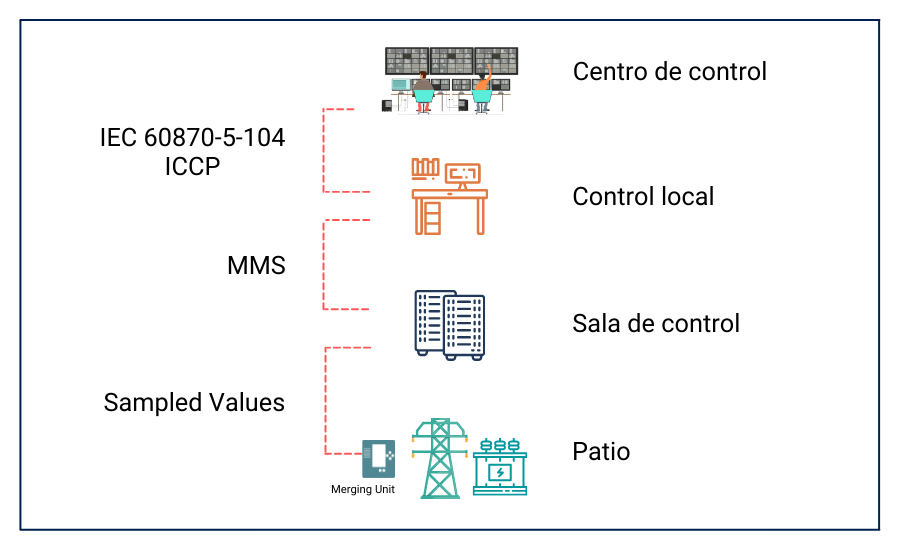

Actualmente las subestaciones eléctricas tienen variadas tecnologías y protocolos basados en Ethernet que han heredado vulnerabilidades inherentes y los protocolos industriales no fueron diseñados con aspectos de ciberseguridad en mente, sino enfocados a dar una máxima disponibilidad a los sistemas.

A continuación diez tips de ciberseguridad para mantener su infraestructura segura.

1. | Definir una política de seguridad para la red OT, donde se tengan en cuenta acciones como: gestión de contraseñas, con el fin de no utilizar los passwords por defecto de los sistemas, ó el manejo de memorias USB dentro de la subestación. |

2. | Mantener información actualizada de los activos, ciber activos y cibersistemas que se tienen a nivel de subestación. |

3. | Definir claramente las fronteras de la red operativa (OT) y la red Corporativa (IT) así como los puntos de convergencia de estas dos redes. |

4. | Establecer el perímetro electrónico de seguridad de la red LAN OT (mediante un firewall stateful) a nivel de subestación, así como los puntos de acceso electrónicos como se muestra en la imagen. |

5. | En lo posible utilizar control de acceso mediante sistemas como Axon Cybersec que permiten llevar control y trazabilidad del personal que accede a equipos dentro de la subestación y los cambios realizados. |

6. | Mantener de forma centralizada en sistemas como Axon BMS (Axon Backup Management System) los backups y el control de cambios de configuraciones de ciberactivos como IEDs, Gateways, Switches. |

7. | Desarrollar un plan de recuperación de ciber activos, gestión de incidentes y planes de respuesta, además, ejecutar el plan de recuperación mediante simulacros de incidentes relacionados con ataques cibernéticos, errores, daño de equipos. Esto le permitan realimentar el proceso. |

8. | No descuidar la seguridad física y establecer controles de acceso y seguimiento como controles biométricos y CCTV. Revisar la normativa en seguridad de su País y complementarla con normativa internacional. |

9. | Concientizar y capacitar permanentemente a su equipo de trabajo en temas de ciberseguridad en IT y OT, para que entre otras cosas, no sean víctimas de ingeniería social. |

10. | Tomar la ciberseguridad como un ciclo constante y en cambio continuo (volver a paso 1 y reevaluar). |

Artículo redactado por: Ing. Carlos Andrés Lucero Aguirre – Axon Group