¿Qué son y cómo se aplican los estándares de ciberseguridad NERC CIP 002 al 009 a un sistema eléctrico?

El conjunto de estándares NERC-CIP 001 a 009 (North American Electric Reliability Corp. Critical Infrastructure Protection[2], abordan la seguridad de ciber activos esenciales para la operación confiable del sistema eléctrico. En 2003, se presentó un apagón en el noreste de los Estados Unidos, algunos aún creen que el gusano MSBlast fue el causante, aunque los reportes presentados, entre ellos los de NERC, muestran causas diferentes. En 2005 cuando la era de los ataques con gusanos (worms) alcanzó su máximo apogeo, la primera versión de NERC-CIP estaba casi completa, su aprobación por parte de FERC(Federal Energy Regulation Commission) se dio en enero de 2008, la versión 2 se aprobó en 2009, la 3 en 2010, la versión 4 fue retirada, en su lugar la versión 5 fue aprobada en noviembre 22 de 2013 con algunas sugerencias de modificaciones por parte de FERC.

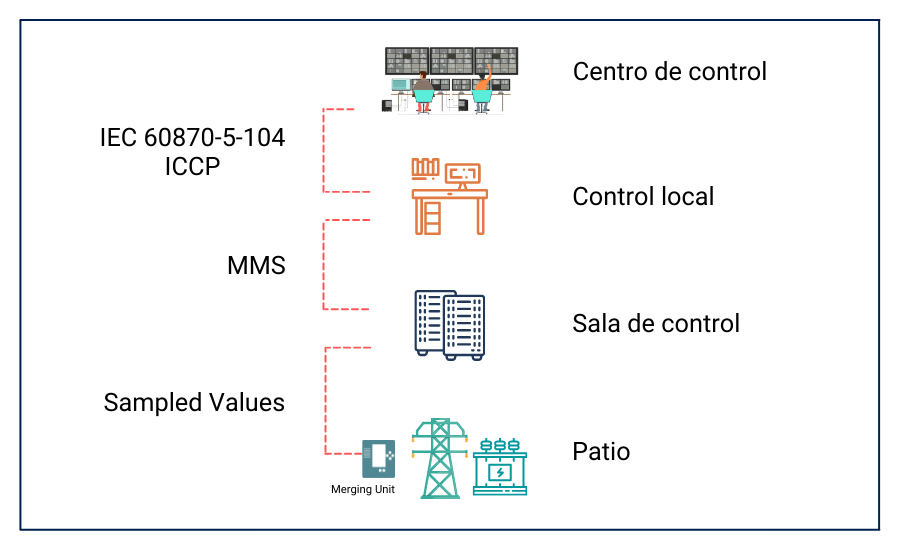

Tomando como marco de referencia NERC CIP – 002 a 009 y mapeando sus requisitos de seguridad a nivel de requisitos en equipos de red, teniendo en cuenta los escenarios de incidentes de ciberseguridad y posibles ataques a sistemas SCADA, SCADAs seguros y protocolos de red, gestión de claves de seguridad y tecnologías de control seguro de red, manejo de backups, en el gráfico 1 se muestra una arquitectura de referencia para redes de control SCADA y se explica a grandes rasgos sus componentes principales. Es importante notar que los estándares NERC-CIP, deben ser leídos y entendidos como un grupo de estándares y no de forma individual por ello no se muestra el mapeo de los requisitos NERC CIP-002 a 009 como un todo y no se segregan uno a uno.

En esta arquitectura se incluye:

- Red de comunicaciones en las subestaciones.

- Red de comunicaciones del centro de control.

- Red Core (usualmente una intranet).

- Firewalls para separar la red de servidores y SCADA.

Cuando se planea una red de control, la organización y en especial los encargados de la red, realizan una evaluación de los factores de riesgo a nivel de seguridad e implementan las medidas de seguridad para el sistema SCADA, para ello definen una política de seguridad y garantizan el cumplimiento de NERC-CIP-002 a 009 incluido el manejo de situaciones de emergencia. La red core usualmente es una red IP privada basada en routers y tecnología usada en la red pública internet. Las redes de las subestaciones y centro de control, usualmente son redes Ethernet que corren localmente y que se comunican con la Red Core IP a través de firewalls, en estas redes se puede aprovechar la segregación de tráfico mediante VLANs. La Red Core también puede ser implementada como una red Ethernet única usando solamente switches.

La red corporativa y la red SCADA están también separadas por un firewall, de ese modo los problemas de seguridad y desempeño en esta red no afectan la red de control. La red corporativa y la red de control no deben comunicarse directamente, en su lugar se deben definir zonas DMZ(Demilitarized Zone) donde se ubican servidores y estaciones que deben ser accedidas desde la red corporativa.

En el perímetro de seguridad de las subestaciones debería haber un firewall representando un punto de acceso a la subestación. Este firewall puede conectarse a uno o más routers en la Red Core IP, aunque también puede hacer parte de la Red Core IP.

Los accesos a la red del SCADA desde internet deben hacerse mediante VPNs que garanticen autenticación, confidencialidad e integridad donde típicamente Ipsec responde a esta necesidad. A nivel de VPN, se puede entonces utilizar VPN site-to-site, donde se pueden conectar dos redes completas a través de un túnel que pasa por una red insegura, o se puede acceder a una red con un perímetro seguro a través de un equipo y una VPN de acceso remoto.

La configuración de todos los equipos de red debe hacerse a través de canales seguros como ssh o https, o en su defecto utilizar SNMP V3 a nivel de gestión de RED. Del mismo modo estos equipos deben permitir para su gestión el uso de contraseñas seguras y diferentes niveles de acceso, o en su defecto un manejo de acceso centralizado y uso de protocolos como RADIUS.

Toda la actividad dentro de la red debe ser monitoreada mediante alarmas y deben llevarse logs de dicha actividad. Finalmente, la configuración debe ser guardada en backups los cuales deben ser verificados para utilizarse en caso de la ejecución de un posible plan de recuperación.