Este 12 de mayo del 2017 se ha reportado el caso de un ciberataque de escala global causado por el malware WannaCry (también conocido como Wanna, Wannacry, o Wcry). Se trata de un ataque a gran escala que pudo haberse originado mediante la explotación de alguna vulnerabilidad en las defensas de la red o mediante un ataque bien elaborado a objetivos específicos (spearphising).

Una vez que un equipo es infectado, Wannacry aprovechaba una vulnerabilidad de los sistemas operativos Windows identificada como CVE-2017-0144. Dicha vulnerabilidad permite la ejecución remota de código, capacidad que fue explotada por EthernalBlue (exploit que se presume fue desarrollado por la NSA y filtrado por un grupo de hackers), para poder replicarse en las redes mediante el escaneo de equipos que tengan el mismo fallo. De ese modo, el malware es capaz de propagarse al interior de las organizaciones. Las versiones de Windows afectadas incluyen desde Windows XP hasta Windows 10 pasando por las versiones de servidor 2003, 2008, 2012.

WannaCry es un ransomware; es decir, un malware o (software malicioso) que hace un “secuestro” de nuestra información. Para ello, bloquea y cifra la información sensible del computador infectado y luego exige el pago de un rescate, amenazando con borrar la información en un tiempo determinado. Adicionalmente, Wannacry podía replicarse en la red (worm o gusano) aprovechando la vulnerabilidad mencionada.

Usualmente, este tipo de virus informáticos se propagan a través de correo electrónico en forma de publicidad engañosa que imitan remitentes conocidos por los usuarios (https://phishme.com/resources/ransomware/). Por lo que la principal prevención para evitar este tipo de infecciones es asegurarse de los remitentes antes de abrir cualquier archivo adjunto. Para ello pregúntese: ¿Viene este correo de quien realmente es? ¿Tiene este correo un contenido coherente y relacionado con el remitente? ¿Estoy esperando alguna información adjunta? ¿Tiene sentido que me envíe este tipo de archivos?

La recomendación general de las autoridades es la de no pagar el rescate, ya que con ello se financian este tipo de actividades y además no hay garantía de poder recuperar la información. En su lugar, es necesario implementar o seguir (en caso de tenerlos implementados) los planes asociados a la gestión de riesgos cibernéticos como backups, actualizaciones, antimalwares, defensa exhaustiva.

El ciberataque ya ha sido detenido, sin embargo a nivel de IT (Information Technology) es necesario que se actualicen los sistemas operativos con los últimos parches de seguridad, en especial aquellos del boletín de seguridad de Microsoft MS17-010 https://technet.microsoft.com/en-us/library/security/ms17-010.aspx. Aunque existen algunos reportes sobre antivirus que detectan y detienen Wannacry, es mejor tener actualizado el sistema operativo ya que se trata de una vulnerabilidad ya detectada y corregida por Microsoft. Dada la gravedad de la vulnerabilidad, Microsoft liberó parches especiales para versiones legadas como Windows XP: http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

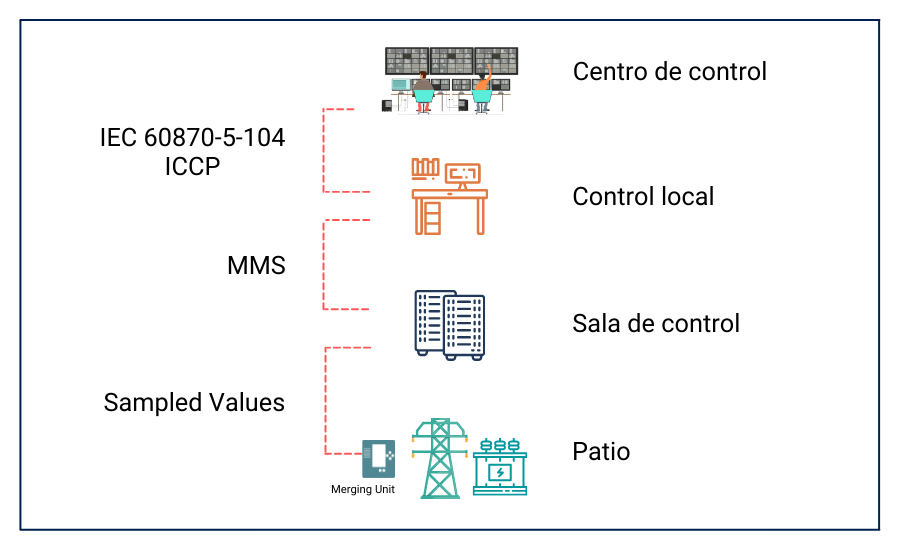

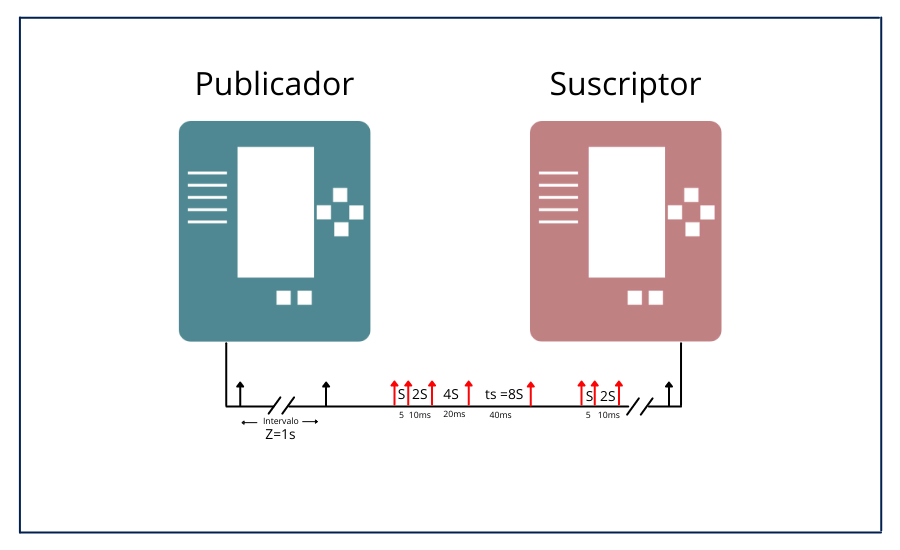

En el caso de los sistemas OT (Operational technologies), especialmente en el sector eléctrico, las entidades operativas (operadores, generadores, transportadores, distribuidores) deben evaluar más detenidamente las actualizaciones, o bien la desactivación del servicio SMB v1 (servicio usado entre otros para compartir recursos: archivos, impresoras, puertos seriales) https://www.nomoreransom.org/prevention-advice.html, para garantizar que no afecten los sistemas de control. Para ello, se sugiere seguir los planes de actualizaciones de ciber-activos críticos y COTs (Commercially Out of the Shell – como Windows), de gestión de riesgos, incluidos los planes de respuesta a incidentes de ciberseguridad. Así mismo, es necesario hacer una revisión y actualización de dichos planes junto con los planes de recuperación de ciber-activos críticos y políticas de ciberseguridad que se requieran. Además, se deben evaluar la adecuada configuración y vigencia de los perímetros electrónicos de seguridad, los puntos de acceso electrónicos, los sistemas de monitoreo (IDS, IPS) y control de malware donde sea técnicamente posible.

Por otra parte, es recomendable reforzar el entrenamiento y simulacros del personal en cuanto a manejo de malware, en especial ransomware y técnicas de ingeniería social usadas para su ejecución (pishing, spearpishing, whaling, pharming, watering hole), así como simulacros que pongan en prueba los planes de respuesta a incidentes de ciberseguridad y planes de recuperación.

Usualmente, los planes de gestión de riesgos deben considerar acciones para el control de malware, actualización de ciberactivos críticos y actualización de COTs sobre los que corren SCADAS, DCS, Gateways, Historiadores. Asimismo, deben incluir pruebas de verificación en bancos de pruebas, o pruebas de escritorio en caso de no poder realizarse las primeras. Para sistemas tipo llave en mano, en donde no se pueden hacer pruebas en bancos de pruebas, y una prueba de escritorio no tiene los datos suficientes o no es confiable, se debe consultar con el proveedor del sistema antes de la ejecución del plan de actualización, lo que es más, el plan de actualización puede indicar que las actualizaciones solo se hagan directamente por los proveedores.

¿Se ha afectado información de infraestructura crítica del sector eléctrico en algún país?

Hasta el momento no existen reportes sobre algún impacto en el sector eléctrico. Sin embargo, si se ha afectado información de infraestructura crítica de otros sectores como el sector salud en Reino Unido (NHS National Health Service), las comunicaciones en españa (Telefonica) entre otros https://en.wikipedia.org/wiki/WannaCry_cyber_attack#List_of_affected_organizations .

¿Qué versiones de Windows se pueden ver afectadas?

Las versiones de Windows afectadas son Windows XP, Windows XP Embedded, Windows XP x64 Edition, Windows Vista, Windows Server 2008, Windows Server 2003, Windows Server 2003, Datacenter Edition, Windows 8, Windows 10, Windows Server 2016.

¿Cómo se si ya tengo instalado el parche de seguridad?

En la ventana de Panel de Control > Programas > Ver Actualizaciones Instaladas

El parche de seguridad que corrige la vulnerabilidad explotada en el cyberataque fué liberado en marzo 14 de 2017 bajo las actualizaciones mostradas en el boletín de seguridad ms17-010 https://technet.microsoft.com/en-us/library/security/ms17-010.aspx, dependiendo del sistema operativo haga clic sobre el mismo y se mostrará las actualizaciones. Para sistemas operativos sin soporte (tales como XP, Windows Server 2003, entre otros) las actualizaciones son :http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

De manera más intuitiva, dado que el parche se liberó el 14 de marzo de este año, si usted tiene actualizado su sistema, seguramente tendrá incluido el parche de seguridad.

¿Si tengo aplicaciones instaladas en computadores con una de las versiones de Windows afectadas, pero que no tienen acceso a internet, cual es el riesgo?

En el caso de OT es usual tener redes aisladas (air-gaped); Sin embargo, el riesgo de ataque por malware con mayor o menor probabilidad existe.

El riesgo se mide en función de la probabilidad de una amenaza y una vulnerabilidad, así como el impacto que se pueda ocasionar, si no hay internet la probabilidad de amenaza disminuye, por lo tanto disminuye el riesgo, pero no desaparece. De ese modo, aunque sin internet, no habría acceso a los servidores usados por Wanacry (kill switch), aun existe el riesgo que wannacry o un malware similar pueda ingresar a una red industrial vía dispositivos de almacenamiento portables como USB o discos portables, celulares con memorias SD, tarjetas bluetooth o wifi que sirvan de puente de acceso, entre otros. Y una vez allí, pueda aún cifrar información (wanacry tiene varias versiones y se rumora sobre un despliegue de una versión que funciona sin el killswitch). Por esta razón, cobra gran importancia el establecimiento de políticas de seguridad que controlen el uso y control de estos dispositivos.

¿En OT el antivirus puede proteger mi infraestructura crítica?

Para el caso de vulnerabilidades no corregidas, como CVE-2017-0144 explotada por EthernalBlue, no es usual que un antivirus (antimalware de forma más general) proteja un computador ya que primero requeriría una actualización que usualmente viene tiempo después de descubierta una vulnerabilidad, aún así es posible que el antivirus solo mitigue algunos aspectos de la vulnerabilidad. Lo más recomendable es el uso de parches liberados por Microsoft para el caso del sistema operativo Windows.

En OT no es usual el uso de antimalware, sin embargo, en los últimos años ha cobrado importancia el control de malware, siempre y cuando se garantice que la disponibilidad del sistema se conserva con cada actualización que se haga, de forma similar al uso de parches de seguridad.

En general, en OT no es suficiente con un antivirus, la defensa en capas o exhaustiva puede garantizar mayor control, incluyendo siempre los eslabones más débiles: las personas. No se puede evitar que entreguemos información sensible por ataques de ingeniería social (correos engañosos o pishing, webs engañosas o web pishing, entre muchos otros) o que ejecutemos rutinas peligrosas luego de descargar adjuntos de remitentes desconocidos o luego de instalar software que viene de dudosa procedencia. El entrenamiento del personal es una parte fundamental dentro de estándares como NERC-CIP y debe realizarse junto con simulacros y seguimiento de políticas de seguridad.

¿Y luego qué, mi infraestructura crítica ya está segura?

La seguridad informática es un proceso continuo, no es un fin. Nunca se podrá asegurar por completo la infraestructura crítica de ciber amenazas, pero la creación o seguimiento de un programa dinámico de ciberseguridad basado en estándares o recomendaciones es necesario, evitando caer en mito de que el sector eléctrico e industrial en general está seguro por los protocolos industriales que usa o por el desconocimiento exclusivo de la tecnología.

Estándares como NERC-CIP, ó en el caso de Colombia las recomendaciones que especifica el CNO en su guía de ciberseguridad CNO-788, CREG-038-2014, complementado con estándares como ISO27001 para la seguridad de la información o CONPES 3701 y 3854 permiten definir planes de gestión de riesgos y respuesta a incidentes, donde se incluyen planes de actualización, backups, planes de recuperación y pruebas, simulacros y respuesta a incidentes, entrenamiento del personal en ciberseguridad complementado con la seguridad física donde reposa la información sensible o cibersistemas críticos.

Artículo redactado por: Carlos Lucero, Axon Group